模拟黑客电脑系统-电脑模拟黑客的软件

1.大学生通关这几个编程游戏

2.信息网络安全风险评估的方法

3.黑客和红客的区别

大学生通关这几个编程游戏

通关这四个编程游戏下三个黑客大佬就是你

Hack ent

一款终端操作型黑客模拟游戏。基于真实的u nix命令, 黑客网络专注于真实的黑客体验,而不是好莱坞式的黑客给玩家一个身临其境的体验。你们将追踪二个刚丢世的黑客的踪迹,探索网络空间混乱而未知的世界。

Hack The Game

Hack The Game是一款好玩的hack游戏, 模拟了linux下的真实攻防过程可以帮助新手快递地了解和应用Linux命令, 并能体验-下网络攻击的过程。整个游戏共分为ll个关卡。

Hacker Evolution

Hacker Evolution是一款黑客模拟游戏, 具有无与伦比的图形和功能。您扮演前情报人员的角色专门从事计算机安全。当一系列事件在全球范围内引发。

Uplink

款终端操作型黑客模拟游戏。基于真实的u nix命令, 黑客网络专注于真实的黑客体验, 而不是好莱坞式的黑客给玩家一个身临其境的体验。你们将追踪一个刚丢世的黑客的踪迹,探索网络空间混乱而未知的世界。

信息网络安全风险评估的方法

网络安全风险评估的技术方法如下:资产信息收集、网络拓扑发现、网络安全漏洞扫描、人工检查、网络安全渗透测试。

1、资产信息收集:通过调查表形式,查询资产登记数据库,对被评估的网络信息系统的资产信息进行收集,以掌握被评估对象的重要资产分布,进而分析这些资产所关联的业务、面临的安全威胁及存在的安全脆弱性。

2、网络拓扑发现:网络拓扑发现工具用于获取被评估网络信息系统的资产关联结构信息,进而获取资产信息。常见的网络拓扑发现工具有ping、traceroute以及网络管理综合平台。

3、网络安全漏洞扫描:网络安全漏洞扫描可以自动搜集待评估对象的漏洞信息,以评估其脆弱性。一般可以利用多种专业的扫描工具,对待评估对象进行漏洞扫描,并对不同的扫描结果进行交叉验证,形成扫描结果记录。

4、人工检查:人工检查是通过人直接操作评估对象以获取所需要的评估信息。一般进行人工检查面,要事先设计好“检查表(CheckList)”,然后评估工作人员按照“检查表”进行查找,以发现系统中的网络结构、网络设备、服务器、客户机等所存在的漏洞和成胁。

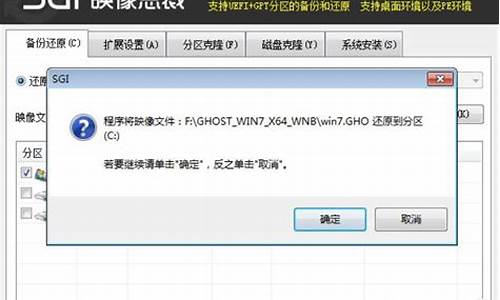

5、网络安全渗透测试:网络安全渗透测试是指在获得法律授权后,模拟黑客攻击网络系统,以发现深层次的安全问题。其主要工作有目标系统的安全漏洞发现、网络攻击路径构造、安全漏洞利用验证等。

黑客和红客的区别

黑客和红客的区别主要体现在目的、方法、关注点、影响等。

1、目的:黑客的行为是违法的,不遵守法律和道德规范,因此被认为是网络犯罪分子。红客是帮助组织或个人发现和修复安全漏洞,确保系统的安全性。红客的行为是合法的,受雇于组织或个人的专业人员。

2、方法:黑客可能会利用软件漏洞或者社交工程等手段,欺骗用户输入敏感信息。红客使用的技术手段与黑客类似,但是在组织或个人的授权下进行的,目的是为了发现和修复系统中的漏洞。

3、关注点:黑客通常关注的是系统中的漏洞和安全弱点,试图利用这些弱点来入侵系统,关注的是如何破坏系统、窃取信息等。红客关注的是如何发现和修复系统中的漏洞,确保系统的安全性。

4、影响:黑客的行为可能会对个人、组织和社会造成巨大的影响,他们窃取个人信息、财务信息等,造成经济损失和社会影响。红客是为了保护个人和组织的利益,行为是合法的,不会对社会造成负面影响。

黑客起源

黑客一词是英文Hacker的音译,这个词早在莎士比亚时代就已存在了,但是人们第一次真正理解它时,却是在计算机问世之后。根据《牛津英语词典》解释,hack一词最早的意思是劈砍,而这个词意很容易使人联想到计算机遭到别人的非法入侵。

因此《牛津英语词典》解释Hacker一词涉及到计算机的义项是:利用自己在计算机方面的技术,设法在未经授权的情况下访问计算机文件或网络的人。最早的计算机于1946年在宾夕法尼亚大学诞生,而最早的黑客出现于麻省理工学院,贝尔实验室也有。最初的黑客一般都是一些高级的技术人员,他们热衷于挑战、崇尚自由并主张信息的共享。

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。